Comme à son habitude, la conférence mondiale Universe de Github a été l’occasion pour l’éditeur de multiplier les annonces. Une thématique s’est néanmoins détachée cette année, la sécurité de la supply chain logicielle. Un sujet porteur, car de récentes cyberattaques se sont appuyées sur les fragilités dans ce domaine. Plusieurs fonctionnalités ont été présentées comme des rapports privés sur les vulnérabilités, la prise en charge de l'analyse des vulnérabilités par CodeQL pour le langage de programmation Ruby, et de deux nouvelles options de preview de la sécurité. Selon la plateforme de partage de code, ces mises à jour rendent la sécurisation du cycle de vie du développement logiciel de bout en bout plus facile et plus transparente pour les développeurs.

Présentation des différentes fonctionnalités liées à la sécurité

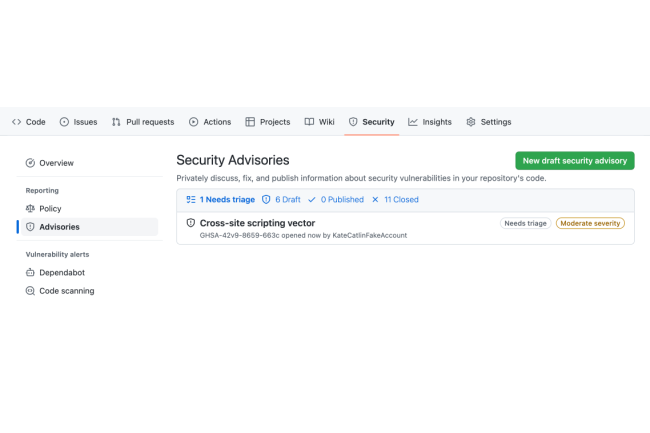

Dans le détail, le signalement privé des vulnérabilités, consiste en une divulgation responsable des failles pour minimiser l'utilisation de canaux publics incohérents et parfois peu sûrs pour le signalement des vulnérabilités aux mainteneurs. GitHub fait valoir que, avec la communication publique, les mainteneurs sont pris dans une course de vitesse pour corriger les problèmes avant que les mauvais acteurs n'en prennent connaissance et ne les exploitent potentiellement. « Le signalement privé des vulnérabilités est une solution collaborative qui permet aux chercheurs en sécurité et aux mainteneurs de logiciels open source de signaler et de corriger les vulnérabilités dans les dépôts de logiciels libres. C’est un moyen pratique, normalisé et secret de signaler, d'évaluer et de corriger les vulnérabilités », a déclaré GitHub. Les mainteneurs sont invités à rejoindre la version bêta publique.

L’autre nouveauté à venir en matière de sécurité concerne la prise en charge de CodeQL pour le langage de programmation Ruby, désormais généralement disponible par défaut dans l'analyse de code de GitHub.com, la CLI de CodeQL et l'extension CodeQL pour VS Code. « Grâce à ce support, les utilisateurs de CodeQL peuvent trouver, identifier et corriger facilement les vulnérabilités de leurs bases de code Ruby, le tout au sein de GitHub », a indiqué la plateforme. Pour fêter cette arrivée, le programme Bug Bounty du GitHub Security Lab offrira une prime de 2 000 dollars aux 10 premières requêtes CodeQL de test de projets open source écrits en Ruby obtenant un score élevé ou critique. Les soumissions seront acceptées jusqu'au 31 mars 2023. Enfin, deux options d'affichage ont été ajoutées à la vue d'ensemble de la sécurité de GitHub. Selon la plateforme, « elles offrent aux utilisateurs professionnels une meilleure visibilité et aperçu de la couverture de sécurité et de la cartographie des risques de l'ensemble de leur environnement applicatif, et donc à mieux comprendre où concentrer leurs efforts de remédiation ».

Accompagner les développeurs vers le DevSecOps

« La plupart des vulnérabilités que l’on retrouve dans les logiciels résultent d'erreurs simples, qui peuvent être incroyablement difficiles à repérer pour les développeurs », a expliqué Justin Hutchings, directeur de la gestion des produits chez GitHub. « GitHub a la possibilité unique d’offrir à sa communauté de 94 millions de développeurs des outils de sécurité axés sur les développeurs qui couvrent les trois sources de failles les plus courantes : le code écrit par le développeur, le code open source dont il dépend et les informations d'identification qu’il utilise pour sécuriser ses systèmes », a-t-il ajouté. « Les équipes de sécurité sont souvent 100 fois plus nombreuses que les équipes de développement avec lesquelles elles travaillent, ce qui signifie qu'elles doivent constamment rattraper leur retard pour trouver et corriger toutes les bugs de leurs produits », a encore déclaré M. Hutchings. « C’est une formidable opportunité pour GitHub d'améliorer la sécurité dans l'ensemble du secteur en développant des capacités de sécurité adaptées aux développeurs », a estimé le directeur de la gestion des produits de la plateforme.

« L'acceptation par les développeurs des outils de sécurité DevSecOps est essentielle à la réussite de la sécurité des applications », a déclaré pour sa part Jim Mercer, vice-président de la recherche, DevOps & DevSecOps chez IDC. « Parce que GitHub déploie ces capacités dans l’environnement de travail des développeurs, ce déploiement devient évident, et parce que ces capacités ne créent pas de frictions excessives, il est probable que les développeurs seront plus disposés à les utiliser », a ajouté M. Mercer. « L'essentiel, c’est que les outils DevSecOps soient conçus en tenant compte des flux de travail des développeurs et du DevOps », a-t-il encore déclaré. « Même si ces mesures ne sont pas la panacée en matière de sécurité des logiciels open source, elles contribuent à rendre plus sûrs les composants libres consommés par les entreprises », a convenu M. Mercer.

2022, une année chargée pour la cybersécurité de la supply chain logicielle

Dans l'ensemble du secteur, l'année 2022 a été une année chargée pour la cybersécurité du cycle de vie du développement, avec le lancement de plusieurs normes, initiatives et projets en vue d’améliorer la sécurité des processus de création de logiciels, notamment ceux qui reposent en grande partie sur des ressources open source. En septembre, l'Agence nationale de sécurité américaine (National Security Agency, NSA), l'Agence pour la cybersécurité et la sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et le Bureau du directeur du renseignement national (Office of the Director of National Intelligence, ODNI) ont publié un guide intitulé « Securing the Software Supply Chain: Recommended Practices Guide for Developers » (« Sécuriser la chaîne d’approvisionnement logicielle : Guide des pratiques recommandées pour les développeurs »). Ce document met l'accent sur le rôle que jouent les développeurs dans la création de logiciels sécurisés et présente des conseils qui peuvent les aider à adopter les recommandations du gouvernement et de l'industrie en la matière. En mai, Rezilion a lancé une nomenclature logicielle dynamique (Software Bill of Materials, SBOM) qui peut se brancher sur l'environnement logiciel d'une entreprise afin d'examiner l’exécution en temps réel de plusieurs composants et signaler les bogues et les vulnérabilités. En novembre, Rezilion a étendu son SBOM aux environnements Windows, comblant les lacunes fonctionnelles des outils traditionnels de gestion des vulnérabilités principalement conçus pour les systèmes d'exploitation Linux, de façon à ce que les entreprises puissent mieux gérer les vulnérabilités logicielles et répondre aux nouvelles normes réglementaires.

En mars, IriusRisk a publié une norme Open Threat Model (OTM) afin d’accroître la connectivité et l’interopérabilité entre la modélisation des menaces et d'autres parties du cycle de vie du développement. « Publiée sous licence Creative Commons, la norme OTM exploite un grand nombre de formats sources et prend en charge de nouvelles sources de conception d'applications et de systèmes, ce qui permet également aux utilisateurs d'échanger des données de modèles de menaces au sein de la supply chain logicielle et de l'écosystème de la cybersécurité », a déclaré IriusRisk. Cette année, les entreprises ont aussi commencé à mettre en place des bureaux de programme de logiciels libres (Open source Program Offices, OSPO) afin de codifier les stratégies relatives à l'utilisation et à la contribution des logiciels libres et de favoriser la collaboration avec la communauté élargie des développeurs de logiciels. Ces OSPO ont souvent d’importantes responsabilités, comme cultiver une stratégie de logiciels libres, diriger son exécution et faciliter l'utilisation de produits et de services dans l'ensemble de l’entreprise, et ils peuvent jouer un rôle essentiel dans l'approche de l’entreprise en matière de sécurité et de gouvernance des logiciels libres.

Commentaire